Quelle Beitragsbild: https://xkcd.com/936/

Am 20.01.2022 fand die Online-Fortbildung zum sicheren Surfen im Internet und anderen Online-Sicherheitsthemen mit dem Softwareentwicklungskollektiv ctrl.alt.coop im Rahmen der Weiterbildungsreihe von Herzberg digital.verein.t statt.

Absolute Sicherheit gibt es nicht

Die erste Ernüchterung in diesem Bereich gab es gleich am Anfang: Eine absolute Sicherheit gibt es nicht. Das gilt im Online- wie im Offline-Bereich: Daten können gestohlen werden, das beste Passwort kann unverschlüsselt weitergegeben oder ausgeplaudert werden, Eingabemuster im Smartphone können beobachtet werden, etc. Aber die gute Nachricht ist, dass wir nicht alle in einem Thriller leben und vom Geheimdienst wegen extrem sensibler Daten gejagt werden, sondern dass es bei uns vor allem um den angemessenen Schutz der Kommunikation und der Daten, die wir erheben, geht. Man sollte sich darüber bewusst sein und abwägen, wie man kommuniziert und welche Daten man wie erhebt, speichert, verschlüsselt, verarbeitet und weitergibt.

Plan erstellen

1. Schritt: Kommunikationssicherheit definieren

Definieren Sie in ihrer Gruppe die Kommunikationssicherheit, d. h. was möchten wir wann vor welchen Zugriffen und mit welchem Aufwand schützen.

Zum Beispiel möchte ich nicht, dass jemand erfährt, was ich in einer Mail schreibe. Dann lohnt es sich diese Mail zu verschlüsseln. Es kann trotzdem ausgelesen werden das diese Mail, an wen und wann geschrieben wurde.

Man sollte sich bewusst sein, dass wenn jemand an die eigenen Daten kommen möchte, er*sie erstmal den einfachsten Weg nehmen wird. Seltener werden hochkomplexe Auslesewerkzeuge verwendet, solange wir nicht hochsensible Daten verwalten. Somit ist die Sensibilität dem Thema Sicherheit gegenüber, die Angemessenheit und die Praktikabilität der Maßnahmen wichtig und in die Überlegungen mit einzubeziehen. Denn das sicherste Passwort nützt nichts, wenn es in der Organisation unsichere Personen gibt, die das Passwort weitertragen, oder man die Passwörter ständig vergisst.

2. Schritt: Risikobewertung

Definieren Sie für sich in Ihrer Organisation und wiederholen Sie diese Bewertung regelmäßig:

- Welche Daten wollen wir schützen?

- Vor wem möchten wir sie schützen?

- Wie schlimm ist es, wenn wir scheitern?

- Wie wahrscheinlich ist es, dass wir scheitern?

- Wie viel Mühe sind wir bereit uns zu machen, um mögliche Folgen zu verhindern?

3. Schritt: Eine gute Praxis umsetzen

- Software

Halten Sie Ihre Software auf dem aktuellen Stand und machen Sie Softwareupdates. Es ist somit nicht ratsam gekrackte Software zu nutzen. Auf Windowsrechnern muss man unbedingt Antivirussoftware aktuell und aktiviert halten. Bei der Nutzung neuer Software achten Sie auf regelmäßige Sicherheitsupdates und deinstallieren Sie nicht genutzte Software. Nutzen Sie Open Source-Software, da diese von vielen Menschen unabhängig überprüft wird.

- Datensicherheit

Sichern Sie Ihre Daten regelmäßig und an verschiedenen Orten, denn es ist immer möglich, dass Datenträger kaputt gehen. Verschlüsseln Sie Ihre Daten, so sind diese auch geschützt, wenn der Rechner geklaut oder der USB-Stick verloren wird. Es reicht dabei nicht, dass der Rechner passwortgeschützt ist – aber die meisten Betriebssysteme bieten bereits eine automatische Festplattenverschlüsselung an. Die freie Software VeraCrypt ist eine einfach Möglichkeit, um Daten auch auf einem USB-Stick sicher zu verschlüsseln. Wenn man den Bildschirm verlässt, sollte dieser unbedingt gesperrt werden.

- Passwörter

Die Klassiker der Passwort-„Leaks“

Die Passworteingabe wird einfach beobachtet.

Ein PostIt mit dem Passwort klebt am Bildschirm.

Das Passwort wird aus Versehen veröffentlicht oder unverschlüsselt per Telefon übermittelt, „weil es schnell gehen musste“.

Generell ist es wichtig in Bezug auf Passwörter das eigene Verhalten zu hinterfragen, denn das sicherste Passwort bringt nichts, wenn es öffentlich zugänglich ist. Außerdem sollte man ein etwas kreativeres Passwort für die eignen Daten nutzen, als 12345.

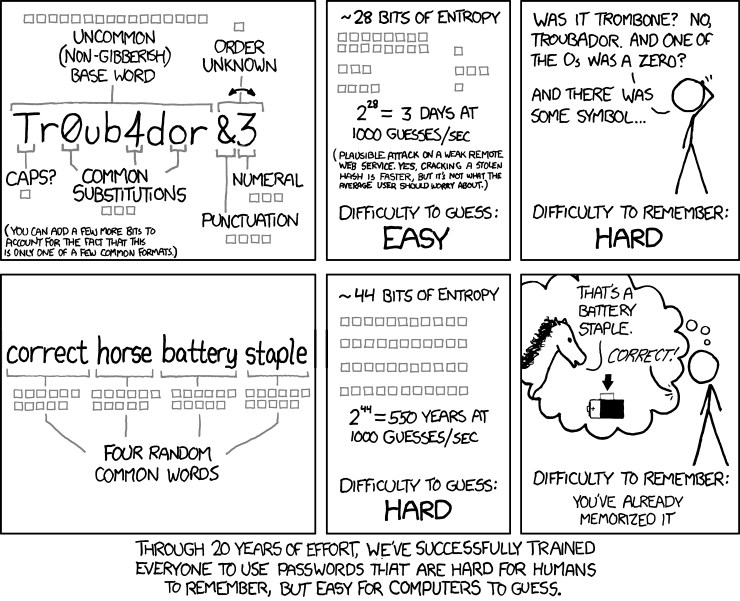

Eine gute Idee ist es, sich ein Passwort aus vier zufälligen Wörtern zusammenzusetzen, mit Leerzeichen und Groß- und Kleinschreibung, sowie einer Zahl, die man sich gut merken kann. Je mehr Buchstaben ich nutze, desto besser. Wichtig ist, dass die Wörter in der Reihenfolge nicht vorkommen und keine persönlichen Details beinhalten. Passwörter sollten zudem regelmäßig geändert werden. Schreiben Sie sich Ihre Passwörter an einem sicheren Ort auf und nutzen Sie einen Passwortmanager, wie z. B. KeePass oder bitwarden. Bei letzterem ist es sehr wichtig, dass man sich das Masterpasswort unbedingt merkt.

- Kommunikation

Der sicherste Weg mit anderen zu kommunizieren, ist ohne Computer oder Telefone – oder mit einer Ende-zu-Ende-Verschlüsselung. Im Internet sollte man auf das Kürzel „https“ vor dem Domainnamen achten, im „privat“-Modus des Browsers surfen und Suchmaschinen nutzen, die keine Nutzendenprofile erstellen, wie Ecosia, DuckDuckGo oder Qwant. Für die interne Kommunikation sollte man auch sicherere Messenger (als WhatsApp) setzen, wie Signal oder Threema. Als E-Mail-Anbieter unbedingt datenschutzfreundliche und in Europa gehostete nutzen, wie mailbox, posteo oder protonmail. Sei dir bei E-Mails darüber bewußt, dass diese relativ leicht auszulesen sind. Verschlüssele deine Mails nur, wenn es notwendig ist, denn die Einrichtung und das Verstehen der Programm ist anfangs ziemlich aufwendig. Einmal eingerichtet ist es aber anwendungsorientiert, z. B. bei Thunderbird über OpenPGP oder im Outlook über GPG4win. Achtung! Dabei wird nicht verschlüsselt wer wann mit wem kommunizierte, sondern nur der Inhalt der Mail.

Sichere Onlineveranstaltungen können zum Beispiel über jitsi oder BigBlueButton abgehalten werden.

Generell sollte man bei allen Anwendungen hinterfragen: Habe ich dafür bezahlt oder kann man spenden (bei OpenSourceSoftware)? Wenn nicht, wie verdient der*die Anbieter*in Geld, was ist deren Geschäftsmodell? Oft wird das Angebot über die Weitergabe unserer Daten oder durch personalisierter Werbung, die nur funktioniert, wenn man den*die Nutzer*in sehr gut kennt, finanziert (Bsp. facebook). In diesem Zusammenhang ist es sinnvoll sich mit den Datenschutzregelungen des Anbieter*innendienstes auseinanderzusetzen. Außerdem sollte ich darauf achten, dass es nicht obligatorisch ist die eigenen Kontakte teilen zu müssen.

Keine Technik kann alle Lücken schließen

Wie schon im Datenschutz-Workshop gesagt, ist es wichtig, dass man das eigene Handeln hinterfragt und auch die Technik kritisch nutzt, erst dann kommt die Sicherheit innerhalb der Technik. Dies ist kein statischer Prozess, sondern sollte regelmäßig stattfinden.